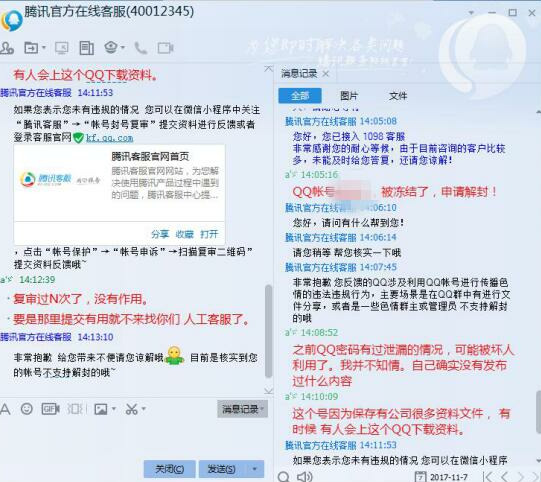

這幾天一直被打,然后攻擊者找我,并且告訴我他使用的是隨機參數(shù)腳本。

這邊拿到了腳本,直接分享一下。

環(huán)境:

yum install wget -y

wget https://nodejs.org/download/release/v15.14.0/node-v15.14.0-linux-x64.tar.xz

tar xf node-v15.14.0-linux-x64.tar.xz cd node-v15.14.0-linux-x64/

ln -s ~/node-v15.14.0-linux-x64/bin/node /usr/bin/node

ln -s ~/node-v15.14.0-linux-x64/bin/npm /usr/bin/npm

ln -s ~/node-v15.14.0-linux-x64/bin/npm /usr/bin/npx

node -v 檢測成功沒成功

cd

npm i events; npm i request; npm i os; npm i fs; npm i cluster; npm i cloudscraper; npm i url; npm i path; npm i net; npm i chalk; npm i colors;

npm install randomstring http2 tls url path cluster events fs方法:

/?query= 查詢參數(shù) + TLS

指令:./http-query 域名 時間 線程

代理文件:se.txt

ua文件:ua.txt

單臺測試2M左右

地址:

? 版權聲明

THE END

暫無評論內容